VNCTF2023 web

VNCTF2023 web 总共有四题,其中 easyzentao 这题是一个 0day 题,比赛最后 0 解

比赛的时候,三题 web 做的比较快吧,最后到了 web 分榜第 4

象棋王子

view-source:http://c10b96ab-03e8-4850-b887-291568faf6ed.node4.buuoj.cn:81/js/play.js

1 | play.showWin = function (my){ |

复制 js 代码到 console 运行,可以得到 flag

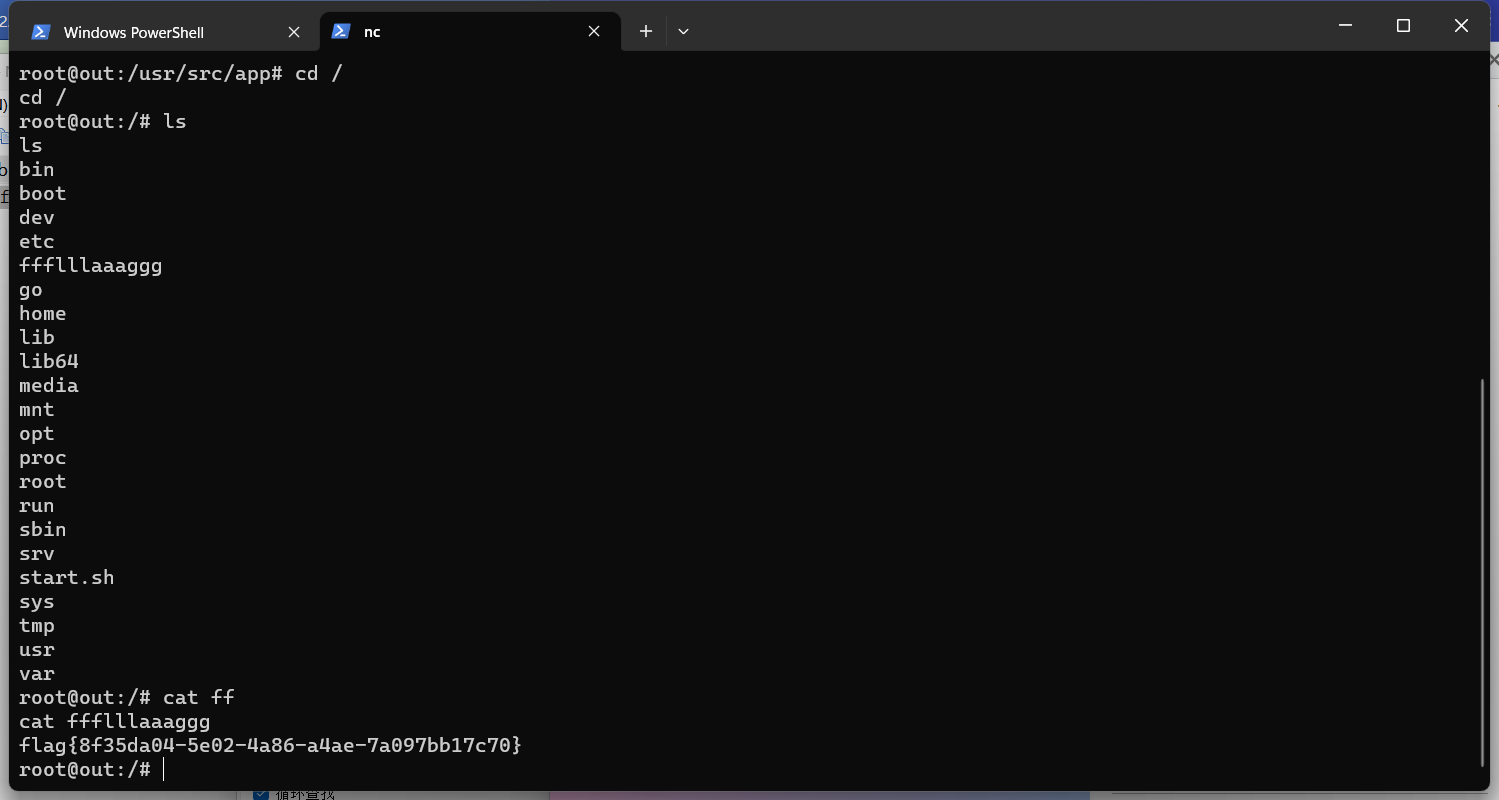

BabyGo

backdoor pkg 可以實現 RCE 参考

需要将所有空格替换成 \t,然后传入 /backdoor?pkg=······

1 | os/exec" |

本地生成 admin 的 user.gob,利用 unzip 任意文件写,覆盖 session 文件将自己伪造成 admin

这一段代码中 fileutil.Unzip 还是会有 zip 任意文件写入漏洞

1 | for _, file := range files { |

生成恶意 zip 文件的 python 脚本

1 | import zipfile |

上传 zip.zip,然后访问 /unzip 路由,反弹 shell

电子木鱼

rust 常见漏洞,整数溢出漏洞

购买 quantity=214748365&name=Cost 使其 i32 溢出即可

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment